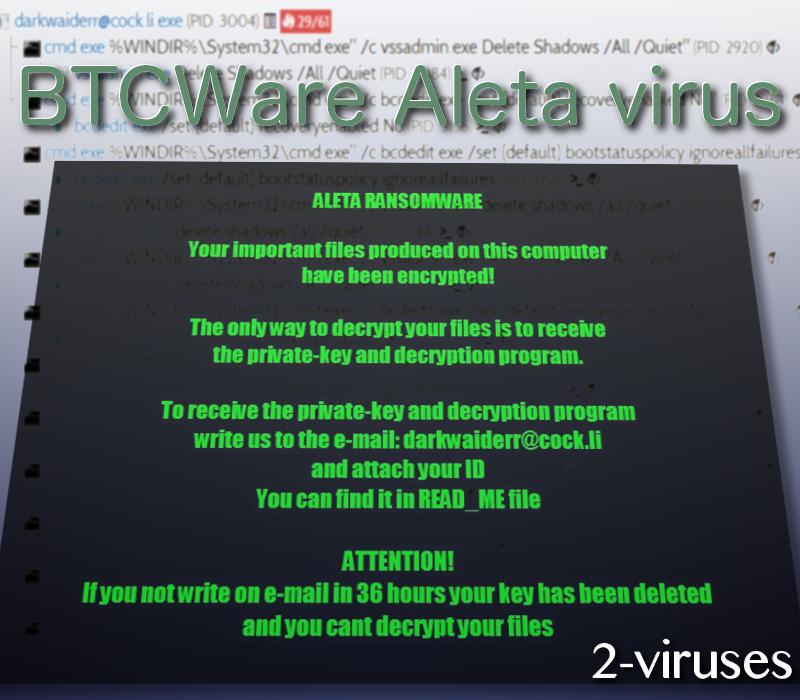

BTCWare Aleta (también conocido como Aleta) es un virus ransomware bloqueador de pantalla que es casi idéntico al que distribuye Master infection (que se basa en el BTCWare). Desactiva la función de reparación de inicio, pretende esconder fallos durante los procesos de inicio y tiene casi todos sus archivos en una carpeta que pertenece a Adobe Acrobat. Su carga es inapropiada: [email protected] y también cambia la imagen de fondo de escritorio a la misma imagen que funciona como bloqueado de pantalla. El ransomware también asigna la auto ejecución de su carga mediante la inserción de Registros de Windows y monitoriza los cambios siguientes.

Informe sobre este cripto-virus

Desafortunadamente, algunas personas ya han indicado tener sus archivos inoperables y adjuntos con la extensión .[email].aleta. Las víctimas que ya han visto esta variante, han explicado que esta muestra es significativamente condiciones y pide sumas de 5271.02$ que se indica como 2 BTC. Es una cantidad enorme que no se debe enviar a los hackers.

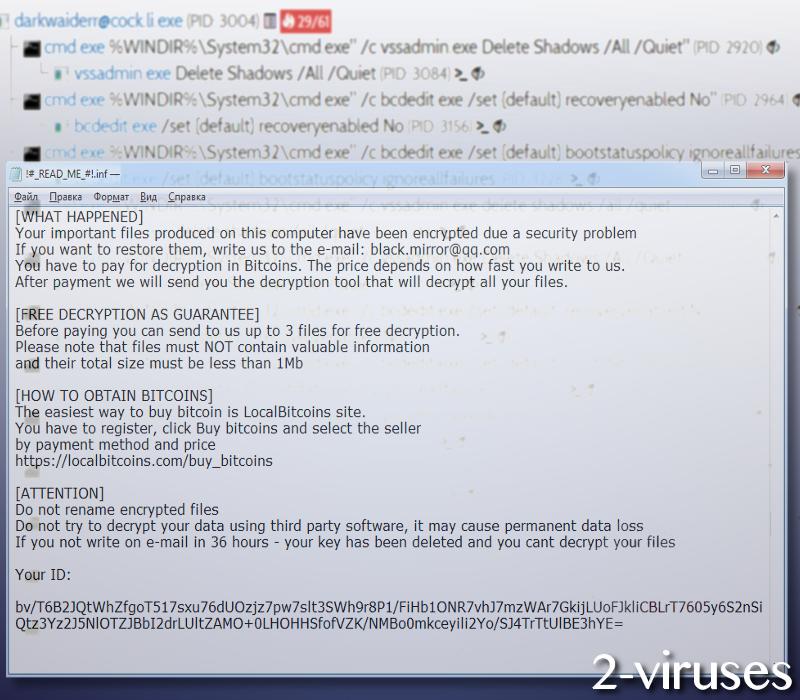

!#_READ_ME#!.inf es el archivo que se ubica en el escritorio de las víctimas y explica los factores principales de esta infección. La primera sección proporciona información sobre qué ha ocurrido y anima a la gente a contactar a la dirección de email [email protected] para tener la posibilidad de desencriptar sus datos digitales. Los ejecutables seleccionados para la codificación de los archivos serán encriptados con algoritmos AES. Las víctimas tienen a su disposición un servicio de desencriptación gratuito para 3 de sus ejecutables pero hay un par de condiciones, relacionadas con qué material se puede restaurar.

Los tres ejecutables no deben contener información importante y su tamaño está restringido a menos de 1 MB. Cómo no hay información sobre la cantidad del rescate, es prueba de que esta cantidad se ajustará de manera individual, basándose en los números de ID independientes de las víctimas (que se incluyen al final de la nota de rescate). Esta larga combinación de símbolos, números y letras ayudan a los hackers a mantener un seguimiento de sus víctimas y saber quién les contacta a través de email.

Si las víctimas deciden no contactar con los criminales, se les amenaza con perder la recuperación de archivos. Tras 36 horas de silencio de las víctimas, los autores del virus BTCWare Aleta dicen eliminar la clave privada para la desencriptación que guardan en sus servidores privados. Complican las posibles opciones de recuperación de archivos gratuita al diseñar una carga que está programada para eliminar las Shadow Volume Copies automáticamente.

Se ha detectado que el protocolo de escritorio remoto (RDP) se hackea para poder llevar la carga maliciosa de este cripto virus. Esta característica a menudo la aprovechan los usuarios para recibir algún tipo de atención al cliente. Sin embargo, en algunos casos, estos protocolos están frecuentemente protegidos con contraseñas débiles y fáciles de averiguar que dan una posibilidad a los hackers a conseguir acceso remoto. Además, se le recomienda protegerse con un firewall con VPN.

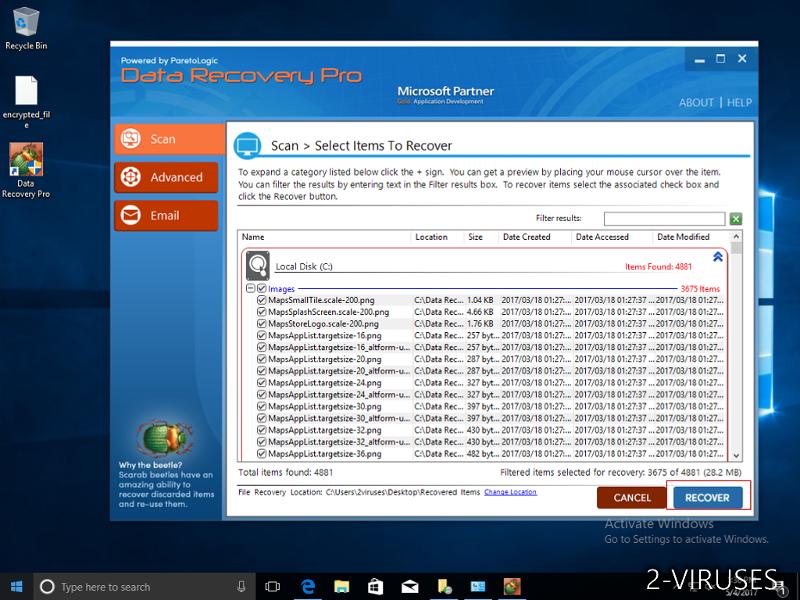

Si esta muestra recientemente descubierta resulta estar usando las mismas técnicas que las variantes anteriores de BTCWare, casi no hay esperanza para desencriptar los archivos. Ya que las Shadow Volume Copies serán eliminadas, esta opción también hay que descartarla. Por lo que, su recuperación de archivos sólo será posible si ha subido sus datos digitales a copias de seguridad u otros lugares (como memorias USB). En este caso, la restauración de archivos se vuelve mucho más fácil y su única preocupación es deshacerse de este cripto virus.

Hemos proporcionado instrucciones que puede consultar sobre cómo se debe eliminar un ransomware de un sistema operativo. Si la muestra sigue presente, no debe intentar recuperar los archivos. Si las instrucciones manuales le parecen muy complicadas, le damos la oportunidad de limpiar su sistema con guardianes anti malware como Spyhunter o Plumbytes. Protegerán su ordenador del malware e intentarán evitar la encriptación de archivos en su disco duro.

¿Cómo eliminar El virus BTCWare Aleta usando Restauración del Sistema?

1. Reinicie su ordenador en Modo Seguro con Solicitud de Comando

1. Modo seguro

Para Windows 7/ Vista/ XP- l Inicio → Apagar → Reiniciar → OK.

- l Presione la tecla F8 repetidamente hasta que la pantalla de Opciones de Inicio Avanzado aparece.

- l Elegir Modo Seguro con Solicitud de Comando.

- l Presione Potencia en la pantalla de acceso de Windows. Luego presione y mantenga la tecla Shift y haga clic en Reiniciar.

- l Elija solucionar problemas → Opciones Avanzadas → Configuración de Inicio y haga clic en Reiniciar.

- l Cuando se cargue, seleccione Permitir Modo Seguro con Solicitud de Comando en la lista de Configuraciones de Inicio.

2. Restaurar archivos y configuraciones del Sistema.

- l Cuando el modo de Solicitud de Comando se cargue, introduzca cd restore y presione Intro.

- l Luego introduzca rstrui.exe y presione Intro otra vez.

- l Haga clic en “Siguiente” en la ventana que apareció.

- l Seleccione uno de los Puntos de Restauración que están disponibles antes de que se infiltrase el virus BTCWare Aleta en su sistema y luego haga clic en “Siguiente”.

- l Para iniciar la restauración del Sistema haga clic en “Sí”.

2. Complete la eliminación del El virus BTCWare Aleta

Tras restaurar su sistema, se recomienda escanear su ordenador con un programa anti-malware, como Malwarebytes, Spyhunter y elimine todos los archivos maliciosos relacionados con virus BTCWare Aleta.

3. Restaure los archivos afectados por El virus BTCWare Aleta usando Shadow Volume Copies

Si no usa la opción de Restaurar Sistema en su sistema operativo, existe la posibilidad de usar capturas de shadow copy. Almacenan copias de sus archivos en el punto temporal en el que la captura de restauración del sistema fue creada. Normalmente virus BTCWare Aleta intenta eliminar todas las posibles Shadow Volume Copies, así que este método puede que no funcione en todos los ordenadores. Sin embargo, puede que falle al hacerlo.

Shadow Volume Copies sólo está disponible con Windows XP Service Pack 2, Windows Vista, Windows 7 y Windows 8. Hay dos maneras de recuperar sus archivos a través de Shadow Volume Copu. Puede hacerlo usando las versiones anteriores nativas de Windows o a través de Shadow Explorer.

a) Versiones Anteriores nativas de Windows

Haga clic derecho en un archivo encriptado y seleccione Propiedades>Pestaña de versiones anteriores. Ahora verá todas las copias disponibles de ese archivo particular y del momento cuando fue almacenado en un Shadow Volume Copy. Elija la versión del archivo que quiera recuperar y haga clic en Copiar si quiere guardarlo en algún directorio suyo, o Restaurar si quiere reemplazar el archivo encriptado existente. Si quiere ver el contenido del archivo previamente, simplemente haga clic en Abrir.

b) Shadow Explorer

Es un programa que puede encontrarse online de manera gratuita. Puede descargar tanto una versión completa o portable de Shadow Explorer. Abra el programa. En la esquina superior derecha el disco donde el archivo que está buscando está almacenado. Verá todas las carpetas en ese disco. Para recuperar la carpeta completa, haga clic derecho en ella y seleccione “Exportar”. Luego escoja dónde quiere que se almacene.

Nota: En muchos casos es imposible restaurar archivos de datos afectados por un ransomware moderno. Por eso recomiendo usar un software de copias de seguridad en la nube decente como precaución. Le recomendamos echar un vistazo a Carbonite, BackBlaze, CrashPlan o Mozy Home.

Herramientas de extracción Malware automática

(Win)

Nota: Ensayo Spyhunter proporciona la detección de parásitos como El Virus Btcware Aleta y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Nota: Ensayo Combo Cleaner proporciona la detección de parásitos como El Virus Btcware Aleta y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible,