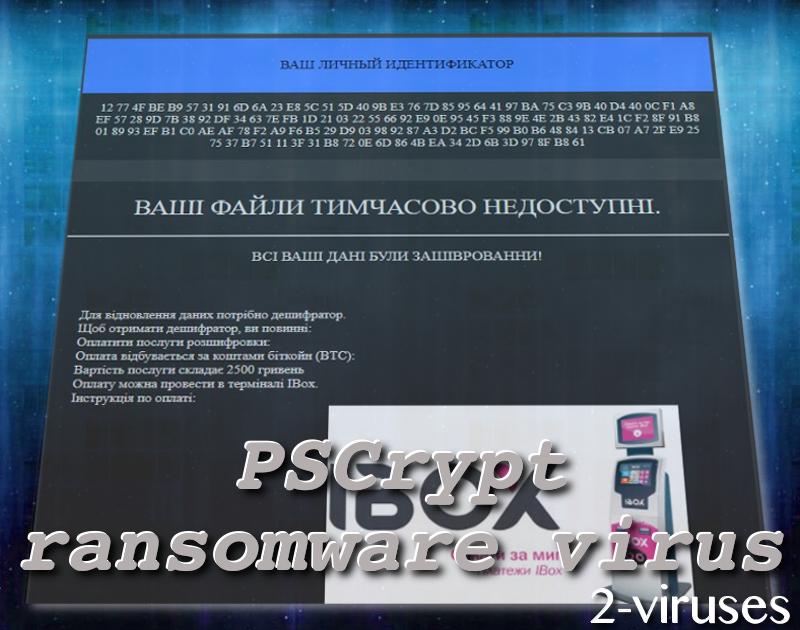

El virus ransomware PSCrypt emergió hace poco y Wmodule.exe ha sido identificado como su carga. La cripto infección ya ha logrado infectar a algunos usuarios; por lo que, no debería tratarse como una amenaza teórica. Podemos encontrar relaciones de eta muestra con otra reciente: XData. Ambas amenazas se centran en gente de Ucrania, con el virus PSCrypt que también busca afectar a gente de Rusia y los Países Bajos.

Se ha seleccionado un algoritmo AES para el trabajo de la encriptación de datos, que se finaliza por completo después de unir la extensión .pscrypt a los ejecutables arruinados. Otra pista de que esta variante se centra en los ucranianos es que pide dinero en la unidad monetaria de Ucrania. 2500 Grivnas ucranianas son necesarias para la recuperación de los archivos. Aproximadamente, esta suma equivale a 96,029 dólares. Sin embargo, los hackers desean que sus “pagos” se envíen a través del sistema de bitcoin. Esto significa que las víctimas deben comprar bitcoins. En este caso, 0.035651 BTC es la suma requerida.

Todas las demandas se explican cuidadosamente en el archivo Paxynok.hmtl que ejecuta en los navegadores predefinidos de las víctimas. Para resumir, ya hemos indicado las características principales que tiene este ransomware. Mirando el .exe que ha sido identificado como la carga, notamos que está etiquetado como de alto riesgo. Se ha notado que el ransomware cambia la memoria de derechos de acceso en un proceso remoto, añade entradas en las Claves de Registro de Windows y probablemente usa algunas medidas para seguir sin ser detectado hasta que se la encriptación se finalice por completo.

Actualmente, los investigadores de seguridad no han proporcionado una herramienta de recuperación de archivos gratuita que pueda ayudar a las víctimas a escapar de la infección sin consecuencias. Sin embargo, como mucha gente ya se ha infectado con esta muestra, predecimos que se publicará una herramienta. Algunos usuarios podrían asumir que es beneficioso intentar restaurar las Shadow Volume Copies, pero no es el caso con PSCrypt. Parece iniciar un comando que elimina todas estas copias.

Lo mejor sería que los usuarios tuviesen la costumbre de hacer copias de seguridad de sus datos. Esto se puede hacer seleccionando un sistema de almacenamiento online apropiado. Por otro lado, también puede proteger los datos simplemente subiendo copias de sus archivos digitales de valor en memorias USB. Manténgalos seguros y tendrá el privilegio de recuperar los archivos rápidamente en caso de una pérdida trágica. Un pequeño consejo: no deje las memorias USB enchufadas en su dispositivo ya que podría permitir que el cripto virus codifique los datos de su interior.

Las infecciones de malware como esta tienen una manera muy específica de distribuirse. Si prestase más atención a su bandeja de entrada, notará que hay muchos emails maliciosos en la carpeta de Spam. Esto te protege contra los peligros potenciales, pero no siempre. Es posible que las campañas maliciosas de spam lleguen a convencerle de que abrir un archivo en particular es una buena idea. Sin embargo, recuerde que es muy arriesgado descargar adjuntos de correos de email. Si ve un archivo .doc, es posible que luego necesite activar macros, que permitirán que el ransomware entre.

Antes de que las víctimas prueben los métodos de recuperación de archivos que ya hemos enumerado, es necesario deshacerse de todos los archivos maliciosas. Incluso aunque este cripto virus amenace con eliminar las claves para la desencriptación en caso de que las víctimas intenten ejecutar herramientas antimalware, es posible que sea un farol. Nunca debería ser tan ingenuo para creer que los hackers serán decentes y proporcionarán a sus víctimas la prometida opción de recuperación. Spyhunter o Malwarebytes están todos preparados para protegerle del malware. No sólo le protegerá de virus en el futuro, sino que le ayudará a encontrar todos los restos del comportamiento malicioso actual.

¿Cómo eliminar El virus PSCrypt usando Restauración del Sistema?

1. Reinicie su ordenador en Modo Seguro con Solicitud de Comando

1. Modo seguro

Para Windows 7/ Vista/ XP- l Inicio → Apagar → Reiniciar → OK.

- l Presione la tecla F8 repetidamente hasta que la pantalla de Opciones de Inicio Avanzado aparece.

- l Elegir Modo Seguro con Solicitud de Comando.

- l Presione Potencia en la pantalla de acceso de Windows. Luego presione y mantenga la tecla Shift y haga clic en Reiniciar.

- l Elija solucionar problemas → Opciones Avanzadas → Configuración de Inicio y haga clic en Reiniciar.

- l Cuando se cargue, seleccione Permitir Modo Seguro con Solicitud de Comando en la lista de Configuraciones de Inicio.

2. Restaurar archivos y configuraciones del Sistema.

- l Cuando el modo de Solicitud de Comando se cargue, introduzca cd restore y presione Intro.

- l Luego introduzca rstrui.exe y presione Intro otra vez.

- l Haga clic en “Siguiente” en la ventana que apareció.

- l Seleccione uno de los Puntos de Restauración que están disponibles antes de que se infiltrase el virus PSCrypt en su sistema y luego haga clic en “Siguiente”.

- l Para iniciar la restauración del Sistema haga clic en “Sí”.

2. Complete la eliminación del El virus PSCrypt

Tras restaurar su sistema, se recomienda escanear su ordenador con un programa anti-malware, como Malwarebytes, Spyhunter y elimine todos los archivos maliciosos relacionados con virus PSCrypt.

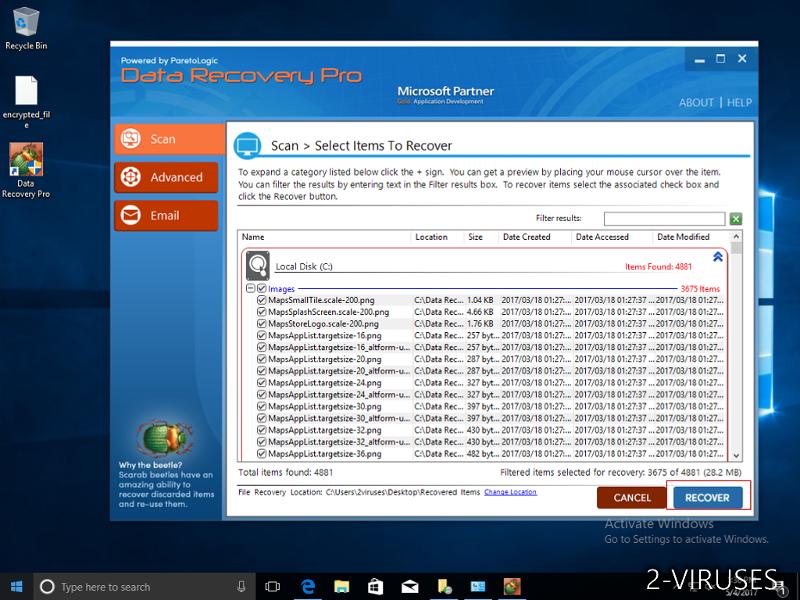

3. Restaure los archivos afectados por El virus PSCrypt usando Shadow Volume Copies

Si no usa la opción de Restaurar Sistema en su sistema operativo, existe la posibilidad de usar capturas de shadow copy. Almacenan copias de sus archivos en el punto temporal en el que la captura de restauración del sistema fue creada. Normalmente virus PSCrypt intenta eliminar todas las posibles Shadow Volume Copies, así que este método puede que no funcione en todos los ordenadores. Sin embargo, puede que falle al hacerlo.

Shadow Volume Copies sólo está disponible con Windows XP Service Pack 2, Windows Vista, Windows 7 y Windows 8. Hay dos maneras de recuperar sus archivos a través de Shadow Volume Copu. Puede hacerlo usando las versiones anteriores nativas de Windows o a través de Shadow Explorer.

a) Versiones Anteriores nativas de Windows

Haga clic derecho en un archivo encriptado y seleccione Propiedades>Pestaña de versiones anteriores. Ahora verá todas las copias disponibles de ese archivo particular y del momento cuando fue almacenado en un Shadow Volume Copy. Elija la versión del archivo que quiera recuperar y haga clic en Copiar si quiere guardarlo en algún directorio suyo, o Restaurar si quiere reemplazar el archivo encriptado existente. Si quiere ver el contenido del archivo previamente, simplemente haga clic en Abrir.

b) Shadow Explorer

Es un programa que puede encontrarse online de manera gratuita. Puede descargar tanto una versión completa o portable de Shadow Explorer. Abra el programa. En la esquina superior derecha el disco donde el archivo que está buscando está almacenado. Verá todas las carpetas en ese disco. Para recuperar la carpeta completa, haga clic derecho en ella y seleccione “Exportar”. Luego escoja dónde quiere que se almacene.

Nota: En muchos casos es imposible restaurar archivos de datos afectados por un ransomware moderno. Por eso recomiendo usar un software de copias de seguridad en la nube decente como precaución. Le recomendamos echar un vistazo a Carbonite, BackBlaze, CrashPlan o Mozy Home.

Herramientas de extracción Malware automática

(Win)

Nota: Ensayo Spyhunter proporciona la detección de parásitos como El Virus Pscrypt y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Nota: Ensayo Combo Cleaner proporciona la detección de parásitos como El Virus Pscrypt y ayuda a su eliminación de forma gratuita. versión de prueba limitada es disponible,